こんにちは。

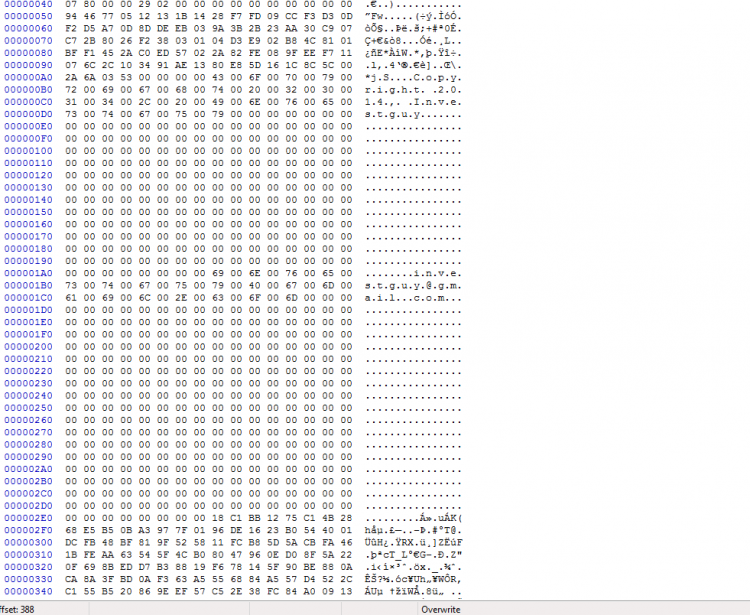

私は新しいmql4(Build 600+)について読み、すでに私のEAを更新しました、今私は質問があります。クラッカーや他のタイプの実行ファイルのクラッキングやコード変更に対する新しい保護はどの程度安全ですか。EX: hex editing date of expiration, memory dumps, etc.... 今、EAに単純な時間制限(有効期限)はどの程度安全なのでしょうか?新しい言語を使って新しい保護技術を実装するには?

ex:

ありがとうございます。

今のところ、Build 6xxでコンパイルされた.ex4用のデコンパイラが動作する可能性はないようです。

しかし、あなたのコードの問題は、それをクラックすることに本当に興味を持っている人のために、それは非常に簡単にあなたのコードを回すことである。

if (condition...) になります。

if (!condition

または、さらに簡単に、そのreturn(1) をNOPする。

再開するには、デコンパイルは、現在不可能です。

しかし、まだ可能なことは、コードを逆アセンブルすることです。アセンブラの知識があまりない人でも、あなたのコードをリバースエンジニアリングしてクラックするのはかなり簡単でしょう。

現在、Build 6xxでコンパイルされた.ex4用のデコンパイラが動作する可能性は、今のところないようです。

しかし、あなたのコードの問題は、それをクラックすることに本当に興味を持っている人のために、それはあなたのコードを回すことが非常に簡単であるということです。

になります。

あるいは、さらに簡単に、そのreturn(1) をNOPする。

再開するために、デコンパイルは現在不可能です。

しかし、まだ可能なことは、コードをディスアセンブルすることです。そして、アセンブラの知識があまりない人にとって、あなたのコードをリバースエンジニアリングしてクラックすることはかなり簡単でしょう。

- 無料取引アプリ

- 8千を超えるシグナルをコピー

- 金融ニュースで金融マーケットを探索

こんにちは。

私は新しいmql4(Build 600+)について読み、すでに私のEAを更新しました、今私は質問があります。クラッカーや他のタイプの実行ファイルのクラッキングやコード変更に対する新しい保護はどの程度安全ですか。EX: hex editing date of expiration, memory dumps, etc.... 今、EAに単純な時間制限(有効期限)はどの程度安全なのでしょうか?新しい言語を使って新しい保護技術を実装するには?

ex:

ありがとうございます。