Protección del código: Nueva protección de descompilación del lenguaje MQL4(Build 600+) y otras técnicas de crack.

Por lo que dijo Renat (CEO de Metaquotes) :

- Los nuevos ex4 son código nativo (como DLL) y no más pseudocódigo. Así que son más difíciles de descompilar.

- Los ex4 están comprimidos (u otra técnica de ofuscación no conocida) por lo que al descompilarlos es difícil entenderlos.

- Los ex4 para Market están encriptados. La técnica exacta utilizada no está disponible públicamente.

Informo de estos datos de memoria, así que espero no cometer un error. Tampoco compruebo estas informaciones en la práctica.

Gracias por la respuesta, pero no ha aportado mucho a mis conocimientos. ¿Es posible descompilar? ¿Podría ser posible en un futuro próximo? (¿alguna apuesta?)

Según tengo entendido, un producto encriptado no se puede descompilar. Primero hay que desencriptarlo. Un producto siempre se puede descompilar. Pero es una cuestión de costes. Si te costó 10$ descompilar un ex4 antiguo, puede que el nuevo ex4 necesite 1.000.000$ (por decir algo). ¿Te haces una idea?

Hola,

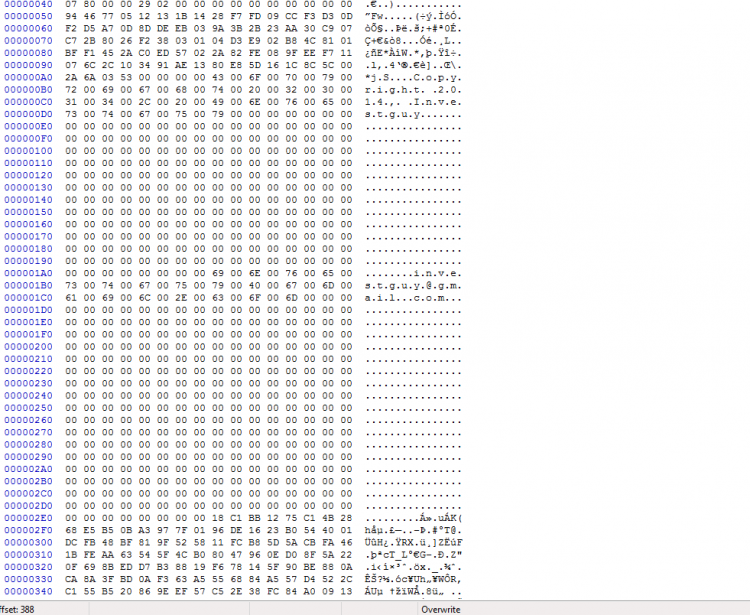

He leído sobre el nuevo mql4(Build 600+) y ya he actualizado mis EAs, ahora tengo una pregunta. Que tan segura es la nueva protección contra crackers y otros tipos de crackeo de ejecutables y modificación del código. EX: edición hexadecimal de la fecha de caducidad, volcados de memoria, etc. ¿Qué tan segura es una simple restricción de tiempo (fecha de expiración) en un EA ahora? ¿Cómo implementar nuevas técnicas de protección utilizando el nuevo lenguaje?

Ej:

Gracias

AFAIK, no existe la posibilidad, hasta ahora, de un descompilador que funcione actualmente para .ex4 compilado con Build 6xx

PERO, el problema con su código, para cualquier persona realmente interesada en descifrarlo, es que es muy fácil convertir su

if (condition...) a

if (!condition

O incluso más fácil, a NOP que return(1)

Para resumir, Descompilar no es posible ahora.

Pero lo que aún es posible es desensamblar el código. Y para cualquier persona con poco conocimiento de ensamblador, hacer ingeniería inversa de tu código y crackearlo sería bastante fácil.

AFAIK, no existe la posibilidad, hasta ahora, de un descompilador que funcione actualmente para .ex4 compilado con Build 6xx

PERO, el problema de tu código, para quien esté realmente interesado en descifrarlo, es que es muy fácil convertir tu

a

O incluso más fácil, a NOP que return(1)

Para resumir, Descompilar no es posible ahora.

Pero lo que sí es posible es desensamblar el código. Y para cualquiera con pocos conocimientos de ensamblador, hacer ingeniería inversa de tu código y crackearlo sería bastante fácil.

- Aplicaciones de trading gratuitas

- 8 000+ señales para copiar

- Noticias económicas para analizar los mercados financieros

Usted acepta la política del sitio web y las condiciones de uso

Hola,

He leído sobre el nuevo mql4(Build 600+) y ya he actualizado mis EAs, ahora tengo una pregunta. Que tan segura es la nueva protección contra crackers y otros tipos de crackeo de ejecutables y modificación del código. EX: edición hexadecimal de la fecha de caducidad, volcados de memoria, etc. ¿Qué tan segura es una simple restricción de tiempo( fecha de expiración) en un EA ahora? ¿Cómo implementar nuevas técnicas de protección utilizando el nuevo lenguaje?

Ej:

Gracias